Kaspersky descoperă 24 de vulnerabilități în sistemele de acces biometrice din China

Share

Share the post "Kaspersky descoperă 24 de vulnerabilități în sistemele de acces biometrice din China"

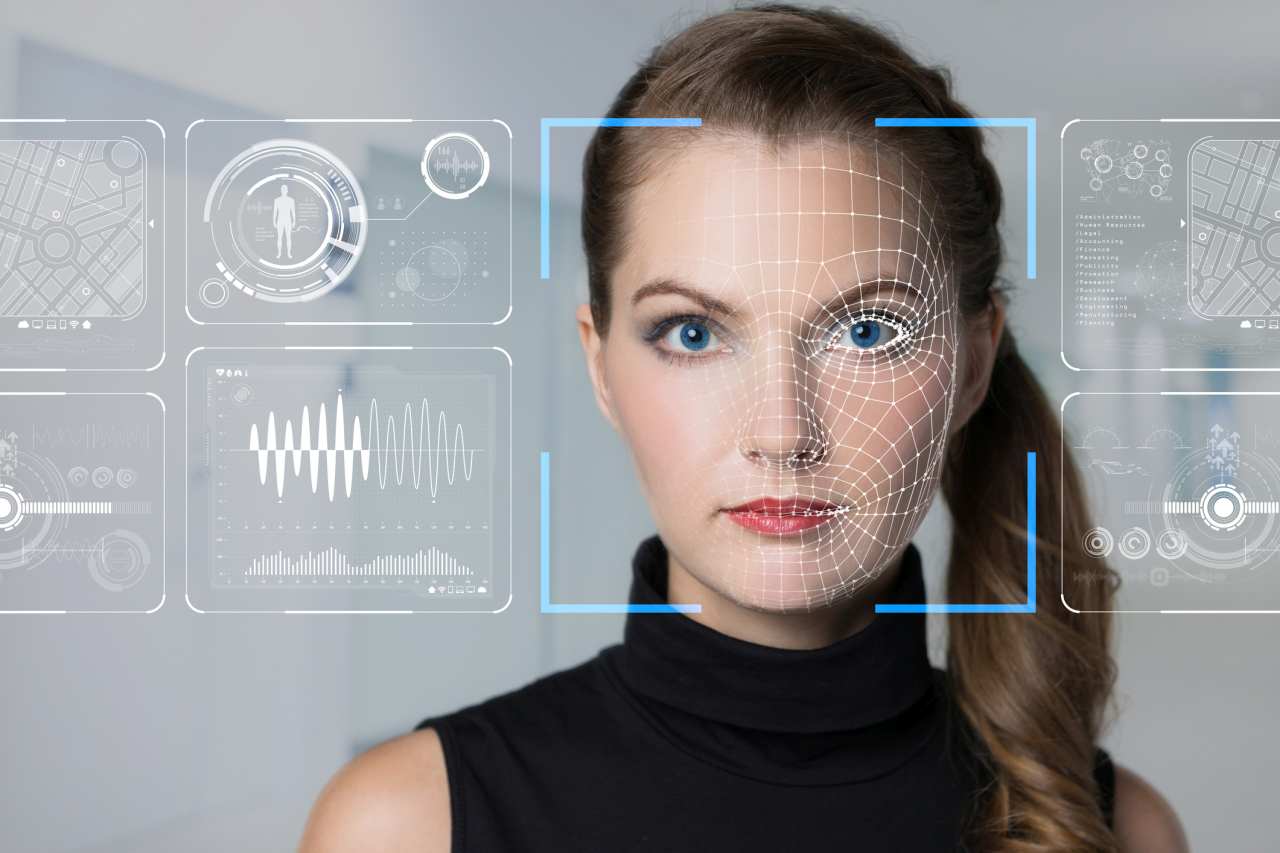

Kaspersky a identificat numeroase defecte în terminalul biometric hibrid produs de producătorul internațional ZKTeco. Adăugând date aleatorii ale utilizatorului în baza de date sau folosind un cod QR fals, un atacator cibernetic poate ocoli cu ușurință procesul de verificare și poate obține acces neautorizat. Atacatorii pot, de asemenea, să fure și să dezvăluie date biometrice, să manipuleze dispozitive de la distanță și să desfășoare atacuri de tip backdoor. Clădirile sau centrele de producție de înaltă securitate din întreaga lume sunt în pericol dacă folosesc acest dispozitiv vulnerabil.

Defectele au fost descoperite în cursul cercetărilor effectuate de experții Kaspersky Security Assessment asupra software-ului și hardware-ului dispozitivelor cu etichetă albă ZKTeco. Toate constatările au fost împărtășite în mod proactiv producătorului înainte de dezvăluirea publică.

Cititoarele biometrice în cauză sunt utilizate pe scară largă în domenii din diverse sectoare – de la centrale nucleare sau chimice până la birouri și spitale. Aceste dispozitive acceptă recunoașterea feței și autentificarea cu coduri QR, dar au și capacitatea de a stoca mii de conformații faciale. Cu toate acestea, vulnerabilitățile nou descoperite îi expun la diferite atacuri. Kaspersky a grupat defectele pe baza patch-urilor necesare și le-a înregistrat în anumite categorii CVE (Common Vulnerabilities and Exposures).

Vulnerabilitatea CVE-2023-3938 permite infractorilor cibernetici să efectueze un atac cibernetic cunoscut sub numele de injecție SQL, care implică inserarea de cod rău intenționat în șiruri de caractere trimise la baza de date a unui terminal. Atacatorii pot injecta date specifice în codul QR folosit pentru accesarea zonelor restricționate. În consecință, aceștia pot obține acces neautorizat la terminal și pot accesa fizic zonele restricționate.

Când terminalul procesează o solicitare care conține acest tip de cod QR rău intenționat, baza de date îl identifică în mod eronat ca provenind de la cel mai recent utilizator legitim autorizat. Dacă codul QR fals conține o cantitate excesivă de date rău intenționate, în loc să acorde acces, dispozitivul repornește.

CVE-2023-3940 sunt defecte ale unei componente software care permit citirea arbitrară a fișierelor. Exploatarea acestor vulnerabilități oferă unui atacator potențial acces la orice fișier din sistem și îi permite să-l extragă. Acestea includ date biometrice sensibile ale utilizatorului și hash-uri pentru parole pentru a compromite și mai mult acreditările corporate. În mod similar, CVE-2023-3942 oferă o altă modalitate de a prelua informații sensibile despre utilizator și sistem din bazele de date ale dispozitivelor de biometrie – prin atacuri de injecție SQL.

Infractorii pot nu doar să acceseze și să fure, ci și să modifice de la distanță baza de date a unui cititor biometric prin exploatarea CVE-2023-3941. Acest grup de vulnerabilități provine din verificarea necorespunzătoare a intrărilor utilizatorului în mai multe componente ale sistemului. Exploatarea acestuia permite atacatorilor să-și încarce propriile date, cum ar fi fotografii, adăugând astfel persoane neautorizate la baza de date. Acest lucru le poate, ulterior, permite să treacă prin turnichetele sau ușile securizate. O altă caracteristică critică a acestei vulnerabilități le permite făptuitorilor să înlocuiască fișierele executabile, potențial creând un atac backdoor.

Exploatarea cu succes a altor două grupuri de noi defecte – CVE-2023-3939 și CVE-2023-3943 – permite executarea de comenzi sau cod arbitrar pe dispozitiv, oferind atacatorului control deplin cu cel mai înalt nivel de privilegii. Acest lucru permite actorului amenințării să manipuleze funcționarea dispozitivului, valorificându-l pentru a lansa atacuri asupra altor noduri de rețea și pentru a extinde infracțiunea într-o infrastructură corporativă mai largă.

La momentul publicării informațiilor despre vulnerabilități, Kaspersky nu are date accesibile despre emiterea patch-urilor.

Pentru a contracara atacurile cibernetice asociate, pe lângă instalarea patch-ului, Kaspersky recomandă să urmați următorii pași:

- Izolați utilizarea cititorului biometric într-un segment de rețea separat.

- Folosiți parole complexe de administrator, schimbându-le pe cele implicite.

- Verificați și întăriți setările de securitate ale dispozitivului, optimizând valorile implicite slabe. Luați în considerare activarea sau adăugarea detectării temperaturii pentru a evita autorizarea folosind o fotografie aleatorie.

- Minimizați utilizarea funcționalității codului QR, dacă este fezabil.

- Actualizați firmware-ul în mod regulat.