Kaspersky – schimbări în peisajul amenințărilor legate de sistemele de control industrial în 2023

Share

Share the post "Kaspersky – schimbări în peisajul amenințărilor legate de sistemele de control industrial în 2023"

Cercetătorii ICS CERT de la Kaspersky au împărtășit previziunile în ceea ce privește evoluțiile și riscurile asupra sistemelor de control industrial, din următorii ani, pentru care organizațiile ar trebui să se pregătească în 2023. Aceste previziuni includ suprafața de atac crescută datorită digitalizării, activităților voluntarilor și infractorilor cibernetici, atacurile ransomware asupra infrastructurii critice, precum și efectele tehnice, economice și geopolitice asupra calității detectării amenințărilor și creșterea potențialelor vulnerabilități exploatate de atacatori.

Aceste predicții sunt rezultatul opiniilor echipei ICS CERT de la Kaspersky, având la bază experiența lor colectivă în materie de cercetare a vulnerabilităților, atacurilor și răspunsului la incidente, precum și viziunea personală a experților despre principalii vectori care conduc la schimbări în peisajul amenințărilor.

Experții Kaspersky prevăd o schimbare a activității atacurilor Advanced Persistent Threat (APT) – amenințări avansate persistente – împotriva organizațiilor industriale și a sistemelor OT din industrii și locații noi. Sectoarele economice, cum ar fi agricultura, logistica și transportul, sectorul energiei alternative și sectorul energetic în ansamblu, producătorii de înaltă tehnologie, produse farmaceutice și echipamente medicale vor experimenta, probabil, mai multe atacuri anul viitor. Mai mult, vor exista în continuare și țintele tradiționale, cum ar fi complexele industriale militare și sectorul guvernamental.

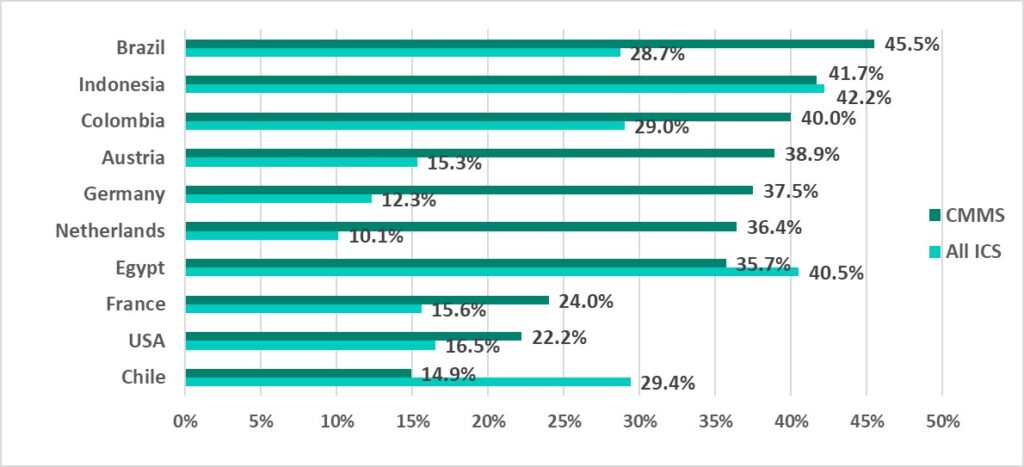

Suprafața de atac va crește, de asemenea, din cauza digitalizării, în cursa pentru o eficiență mai mare în materie de IIoT și SmartXXX, inclusiv sisteme pentru întreținerea predictivă și tehnologia digitală dublă. Această tendință este susținută de statisticile atacurilor asupra sistemelor computerizate de management al întreținerii – Computerized Maintenance Management Systems (CMMS) – în prima jumătate a anului 2022. Primele 10 țări care au avut aceste sisteme atacate sunt văzute drept țări cu niveluri mai ridicate de securitate.

Top 10 țări clasate în funcție de procentul de CMMS atacate în prima jumătate a anului 2022

Riscurile extinderii suprafeței de atac sunt, de asemenea, legate de creșterea prețurilor la transportatorii de energie și de creșterea rezultată a prețurilor hardware-ului, iar acest lucru ar forța multe companii mari să abandoneze planurile de implementare a infrastructurii locale în favoarea serviciilor cloud de la furnizori terți și ar putea afecta, de asemenea, unele bugete IS.

Amenințările pot veni și dinspre mijloacele de transport fără echipaj, care pot fi fie ținte, fie instrumente pentru atacuri. Alte riscuri la care trebuie să fiți atenți sunt creșterea activității infractorilor cibernetici cu scopul de a colecta acreditările utilizatorilor, precum și a unor persoane din interior voluntare, motivate ideologic și politic, și persoane din interior care lucrează cu grupări criminale, de obicei de șantajiști și APT-uri. Aceste persoane pot activa în unitățile de producție, sau pot fi dezvoltatori de tehnologie, vânzători de produse și furnizori de servicii.

Fluxul și refluxul geopolitic al parteneriatelor de încredere, care au un efect global asupra stării securității cibernetice și în ICS, vor fi mai evidente în 2023. Pe lângă intensificarea activității hacktiviste care „lucrează” pe baza agendelor politice interne și externe, care ar putea deveni mai eficientă, s-ar putea să fie observate și mai multe atacuri ransomware asupra infrastructurii critice, din cauza faptului că urmărirea legală a unor astfel de atacuri va deveni mai complicată.

Deteriorarea cooperării internaționale în domeniul aplicării legii va duce la un aflux de atacuri cibernetice în țările considerate a fi adversare. În același timp, noile soluții alternative dezvoltate pe plan intern pot duce, de asemenea, la noi riscuri, cum ar fi software-ul care conține erori de configurare a securității și vulnerabilități de tipul zero-day, făcându-le accesibile atât infractorilor cibernetici, cât și hacktiviștilor.

Organizațiile se pot confrunta cu noi riscuri, cum ar fi o scădere a calității detectării amenințărilor din cauza întreruperilor de comunicare între dezvoltatorii de securitate a informațiilor și cercetătorii aflați în țările aflate, în prezent, în conflict. De asemenea, ne putem confrunta cu o scădere a calității informațiilor despre amenințări, care duce la atribuirea nesusținută și la încercări guvernamentale de a controla informațiile despre incidente, amenințări și vulnerabilități. Rolul tot mai mare al guvernelor în procesele operaționale ale companiilor industriale, inclusiv conexiunile la cloud și servicii guvernamentale, care uneori ar fi mai puțin protejate decât cele private, lideri pe piață, duce la riscuri suplimentare IS. Astfel, există un risc crescut de breșe de date confidențiale din cauza numărului vizibil de angajați subcalificați din instituțiile guvernamentale, precum și a unei culturi și practici interne în curs de dezvoltare pentru furnizarea responsabilă a informațiilor.

Cercetătorii Kaspersky ICS CERT au enumerat, de asemenea, tehnicile și tacticile de top care se așteaptă să fie perfecționate în 2023:

- Pagini de phishing și scripturi încărcate pe site-uri legitime

- Distribuirea de programe compromise, cu troieni în interior, patch-uri și generatoare de chei pentru software-ul de uz obișnuit și specializat

- E-mailuri de phishing despre evenimente curente cu subiecte deosebit de dramatice, inclusiv evenimente politice

- Documente furate în atacurile anterioare asupra organizațiilor asociate sau partenere, folosite ca momeală în e-mailurile de phishing

- Răspândirea e-mailurilor de tip phishing prin intermediul căsuțelor de e-mail ale angajaților și partenerilor, deghizate în corespondență de serviciu legitimă

- Vulnerabilități N-day – acestea vor fi rezolvate și mai lent, pe măsură ce actualizările de securitate pentru unele soluții devin mai puțin accesibile pe unele piețe

- Abuzarea erorilor de configurare implicită de bază (cum ar fi folosirea parolelor implicite) și a vulnerabilităților zero-day în produsele de la furnizori „noi”, inclusiv cei locali.

- Atacurile asupra serviciilor cloud

- Utilizarea erorilor de configurare în soluțiile de securitate, de exemplu, cele care permit dezactivarea unei soluții antivirus

- Folosirea serviciului popular de cloud ca CnC – chiar și după identificarea unui atac, victima ar putea să nu poată bloca atacurile, deoarece procesele importante de business ar putea depinde de cloud

- Exploatarea vulnerabilităților din software-ul legitim, deturnarea DLL și BYOVD (Bring Your Own Vulnerable Driver), de exemplu, pentru a ocoli securitatea la nivel endpoint

- Răspândirea malware-ului prin medii amovibile